Het officiële persbericht

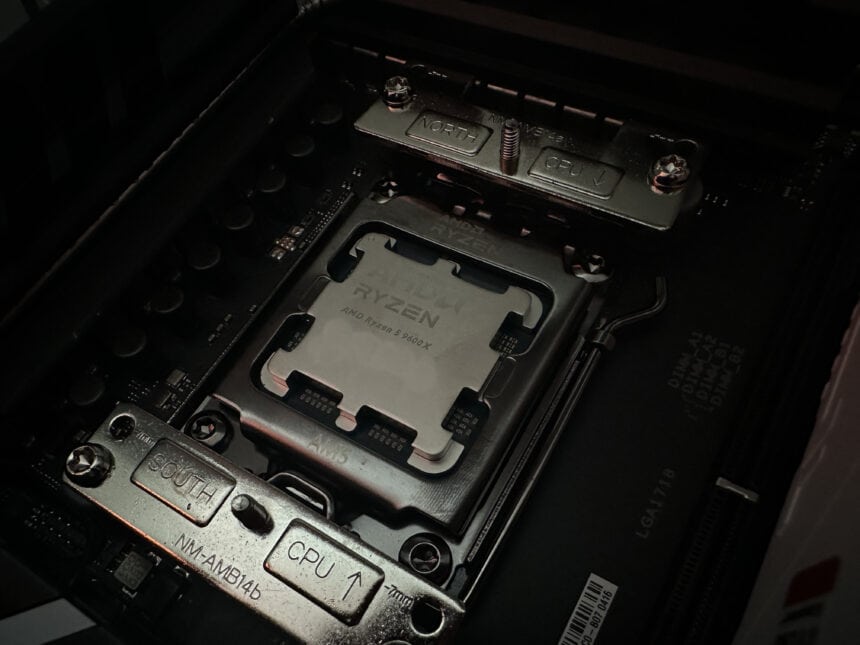

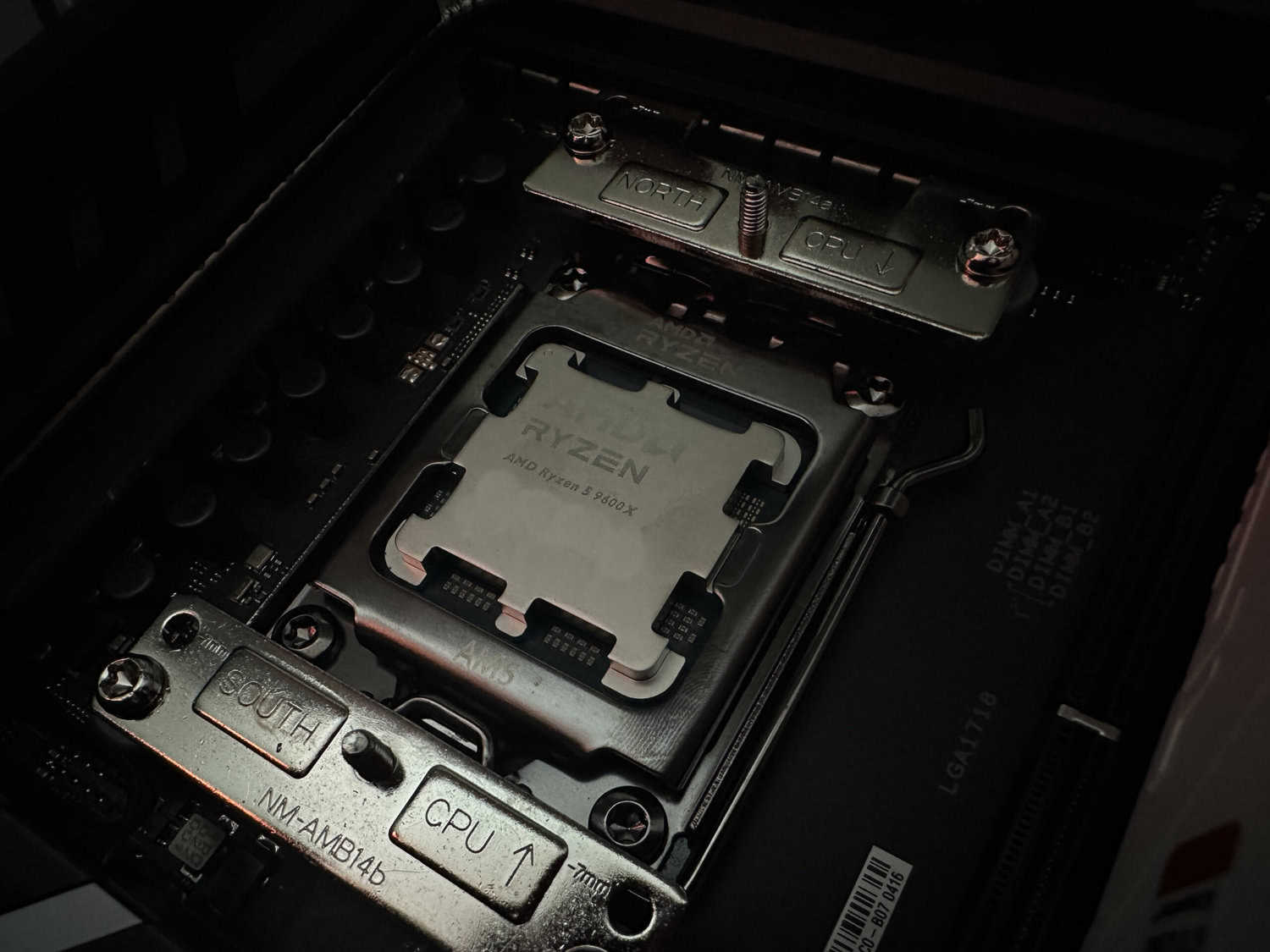

In alle AMD-processors uit 2006 is een kritiek beveiligingslek ontdekt dat bekend staat als “Sinkclose" (CVE-2023-31315). Dit beveiligingslek kan wereldwijd honderden miljoenen apparaten treffen. Door deze kwetsbaarheid kunnen kwaadwillenden misbruik maken van de chiparchitectuur, wat leidt tot ongeautoriseerde toegang tot gevoelige gegevens. Onderzoekers Enrique Nissim en Krzysztof Okupski van het beveiligingsbedrijf IOActive hebben onthuld dat de kwetsbaarheid op verschillende manieren kan worden uitgebuit, waardoor aanvallers vertrouwelijke informatie van getroffen systemen kunnen halen, waaronder wachtwoorden en persoonlijke gegevens. Het probleem is vooral zorgwekkend omdat het aanwezig is in alle CPU’s van AMD die in de afgelopen 18 jaar zijn gemaakt en omdat ze op grote schaal worden gebruikt in zowel consumenten- als bedrijfsomgevingen. Om deze kwetsbaarheid te misbruiken, moet een aanvaller echter toegang hebben tot de kernel van het systeem. Het downloaden van met malware geïnfecteerde bestanden kan het activeren, dus algemene veiligheidsmaatregelen worden aanbevolen.

Sinkclose methode

De Sinkclose methode maakt gebruik van een weinig bekende mogelijkheid in AMD processoren genaamd TClose. Deze naam is een mix van “TClose" en “Sinkhole", waarbij de laatste verwijst naar een kwetsbaarheid die eerder werd gevonden in Intel’s System Management Mode in 2015. AMD-chips maken gebruik van een beschermingsmechanisme met de naam TSeg, dat besturingssystemen de toegang blokkeert tot een specifiek geheugengebied dat is gereserveerd voor System Management Mode (SMM), bekend als System Management Random Access Memory (SMRAM). De TClose functie is echter ontworpen om achterwaartse compatibiliteit te behouden met oudere hardware die mogelijk dezelfde geheugenadressen gebruikt als SMRAM. Dit wordt gedaan door het geheugen opnieuw toe te wijzen wanneer het wordt geactiveerd. De beveiligingsexperts ontdekten dat ze deze TClose remapping-functie konden manipuleren door alleen standaard rechten van het besturingssysteem te gebruiken. Door dit te doen, konden ze SMM misleiden om gewijzigde gegevens op te halen, waardoor ze de processor konden omleiden en hun eigen instructies konden uitvoeren met de rechten op hoog niveau van SMM. Deze techniek stelt aanvallers in staat om standaard beveiligingsmaatregelen te omzeilen en kwaadaardige code uit te voeren op een van de meest geprivilegieerde niveaus van de processor, waardoor mogelijk het hele systeem wordt aangetast.

In reactie op de ontdekking heeft AMD een patchproces in gang gezet voor zijn kritieke chiplijnen, met als doel de risico’s van dit lek te beperken. Het bedrijf werkt nauw samen met hardwarefabrikanten en softwareontwikkelaars om ervoor te zorgen dat updates snel en effectief worden uitgerold. Enrique Nissim en Krzysztof Okupski zijn overeengekomen om geen proof-of-concept code voor de kwetsbaarheid te publiceren om ervoor te zorgen dat de patches niet worden overhaast en systemen niet worden misbruikt. AMD heeft al patches uitgebracht voor de meeste modellen en je moet de officiële website raadplegen voor jouw specifieke firmware-update voor de beperking. De zakelijke EPYC CPU’s en Instinct accelerators hebben de hoogste prioriteit met patches die in mei zijn geïmplementeerd, terwijl de consumenten CPU’s uit de 4000/5000/7000/8000 series in augustus een fix hebben ontvangen. Er zijn geen fixes gepland voor Ryzen CPU’s uit de 3000-serie. CPU’s voor werkstations hebben ook een update ontvangen om dit probleem te verhelpen.

Bron: TechPowerUp